Die unentdeckten Hacker-Morde

Ein Mord per Mausklick - was noch vor wenigen Jahren als unmöglich galt, entwickelt sich zur realen Bedrohung. Doch gesteuerte Verkehrsunfälle und künstliche Herzattacken sind erst der Anfang. Unsere Kollegen von Welt der Wunder betreten den dunkelsten Bereich des Internets.

Es ist kurz nach vier Uhr morgens, als ein Mercedes C250 die nächtliche Stille in Hollywood durchbricht. Mindestens zwei rote Ampeln überfährt der Wagen auf der Highland Avenue, Zeugen schätzen seine Geschwindigkeit später auf 130, andere sogar auf 160 Kilometer pro Stunde.

Plötzlich, gegen 4.25 Uhr, schert das Fahrzeug aus und rast ungebremst in einen Baum am Straßenrand. Der Wagen geht in Flammen auf, der Insasse ist da bereits tot - zerschmettert allein von der Wucht des Aufpralls.

Den Motorblock finden die Polizisten 50 Meter vom Unfallort entfernt. Nichts deutet auf ein Fremdverschulden hin, hält der offizielle Bericht des Los Angeles Police Department fest - zwei Tage später kommt der Fall zu den Akten. Zu früh?

Lässt sich ein Auto über das Internet hacken?

Die Ermittler finden in der Leiche weder berauschende Substanzen in ausreichender Menge noch Einschusslöcher oder Rückstände von Sprengstoff - und somit auch keine Erklärung, warum der Enthüllungsjournalist Michael Hastings plötzlich die Kontrolle über das Steuer verloren hat.

Von Ohnmacht über Sekundenschlaf bis hin zu einem von einer Depression ausgelösten Suizid sind alle möglichen Ursachen denkbar.

"Es ist ein sehr ungewöhnlicher Unfall, und es ist genau die Art Unfälle, die ein Hacker auslösen kann", meint dazu Richard Clarke, langjähriger US-Sicherheitskoordinator und Sonderberater für Cybersecurity. "Für Kriminelle und Geheimdienste ist das das Schöne an Auto-Hacks: Es gibt keine Beweise."

Doch weshalb ein derart tückischer Anschlag? Hastings hat mächtige Feinde: Die Arbeit des Enthüllungsjournalisten führte unter anderem zur Entlassung des Vier-Sterne-Generals Stanley McChrystal, eines der wichtigsten Männer der US-Streitkäfte und Kommandeur der internationalen Truppen in Afghanistan.

Just zum Zeitpunkt seines Todes will Hastings den nächsten Volltreffer landen, eine Geschichte über den CIA-Chef John Brennan: "Bin an einer großen Story dran", schreibt der Reporter in einer E-Mail. "Ich muss eine Weile von der Bildfläche verschwinden." Keine 24 Stunden später ist er tot.

Mord durch Hacker - als Clarke diese Vermutung 2013 kurz nach dem Tod von Hastings aufstellt, gilt er in der breiten Öffentlichkeit als abenteuerlicher Verschwörungstheoretiker: "Sich drahtlos in ein Auto zu hacken, ist im Grunde genommen unmöglich.

Die Existenz einer solchen Technik ist nicht nachgewiesen, es gibt keinen ähnlichen Fall", argumentiert etwa Mike Rothschild, ein Blogger, der bereits ähnliche Fälle untersucht hat. Ein fataler Irrtum, wie sich im Juli 2015 zeigt: Da präsentieren die beiden Sicherheitsexperten Charlie Miller und Chris Valasek den ersten Hack eines Autos über das Internet.

Für den (eingeweihten) Mann hinterm Steuer beginnt ein Albtraum: Lenkrad, Bremsen, Geschwindigkeit, Zentralverriegelung - alles bewegt sich wie von Geisterhand, und das auf dem Highway während der Fahrt.

Was die kilometerweit entfernten Hacker dafür brauchen, sind ihre Laptops und eine Verbindung ins Internet. "Man bricht über das Musiksystem in das Auto ein und bewegt sich dann im System weiter", erklärt Valasek.

Am Ende des Experiments landet der Jeep Cherokee (kontrolliert) in einem Graben. Ein Fiasko für die Industrie: Der Hersteller Fiat Chrysler muss 1,4 Millionen Autos in die Werkstatt zurückrufen.

Wie sicher ist ein OP-Saal vor einem Hackeranschlag?

Autos sind jedoch nur die Spitze des Eisbergs. In fast allen elektronischen Geräten läuft heute eine Software, und immer öfter ist diese direkt mit dem Internet verbunden. Kühlschränke, Fernseher, Stromzähler, aber auch Tankstellenpumpen, Züge oder Flugzeuge sind vernetzt.

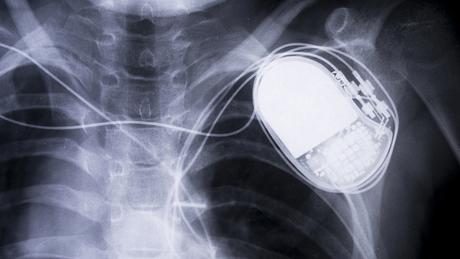

Doch was nur die wenigsten wissen: Selbst in medizinischen Geräten und lebenserhaltenden Apparaten verrichten Computer ihre Arbeit, die an ein Datennetzwerk innerhalb eines Krankenhauses angeschlossen sind - und die so direkt oder indirekt auch über das Internet ansprechbar werden.

Der Grund: So lassen sich zum Beispiel Fehlermeldungen zentral erfassen oder neue Einstellungen aufspielen. Ein fataler Nebeneffekt: Diese Geräte geraten dadurch in den Fokus krimineller Hacker. Und wie im Fall Hastings würde ein Mord durch heimtückische Manipulation von Daten genauso wenig Spuren hinterlassen ...

In einem Krankenhaus in Süddeutschland gelang Florian Grunow vor Kurzem die erste "feindliche Übernahme" eines Beatmungsgeräts. Es hörte von einem Moment zum anderen einfach auf und reagierte nicht mehr auf Eingaben.

Für einen Patienten hätte das im Ernstfall nach wenigen Minuten den Tod durch Ersticken bedeutet. Das Erschreckende: "Jeder mit mittlerem Know-how hätte das machen können", sagt der Informatiker. "Was die IT-Sicherheit betrifft, ist die Medizintechnik auf dem Stand der 90er-Jahre.

Die meisten Geräte sind völlig ungesichert." Anders gesagt: In den Apparaten steckt die neueste Digitaltechnik, geschützt ist sie aber nur mit einem alten Türschloss. Bis zum Schließen der Lücke bleiben Details dazu natürlich geheim.

Doch damit nicht genug: Genauso einfach konnte sich der IT-Sicherheitsexperte Billy Rios Zugang zu einer medizinischen Infusionspumpe verschaffen, mit der Patienten per Software intravenös Medikamente verabreicht bekommen - mit Zugang zum Krankenhausnetz wäre eine tödliche Überdosis nur einen Mausklick entfernt gewesen.

Ein solches "Update" kann wie eine E-Mail an die Pumpen geschickt werden. Für Rios sind diese lebenserhaltenden Geräte schlechter gesichert als ein Smartphone - denn die müssen sich neue Software in der Regel von einem authentifizierten Server ziehen:

"Niemand kann einfach so eine App an ein iPhone schicken", erklärt Rios. "Medizinische Pumpen sollten Updates nur aus vertrauenswürdigen Quellen beziehen dürfen."

Kaum ein Gerät in einem durchschnittlichen OP-Saal hat sich als sicher gegen Hackerattacken erwiesen: Das hat Scott Evern in einer zweijährigen Untersuchung gezeigt.

Der auf medizinische Ausrüstung spezialisierte IT-Experte konnte einem Patienten Elektroschocks per Defibrillator verpassen, willkürlich das Röntgengerät auslösen, Blutkonserven über die Temperatursteuerung des Kühlschranks zum Verderben bringen oder den OP-Saal gleich ganz abstürzen lassen. "Viele Krankenhäuser sind sich dieser Risiken gar nicht bewusst", erklärt Evern.

Machen Hacker mehr Geld als Drogenbosse?

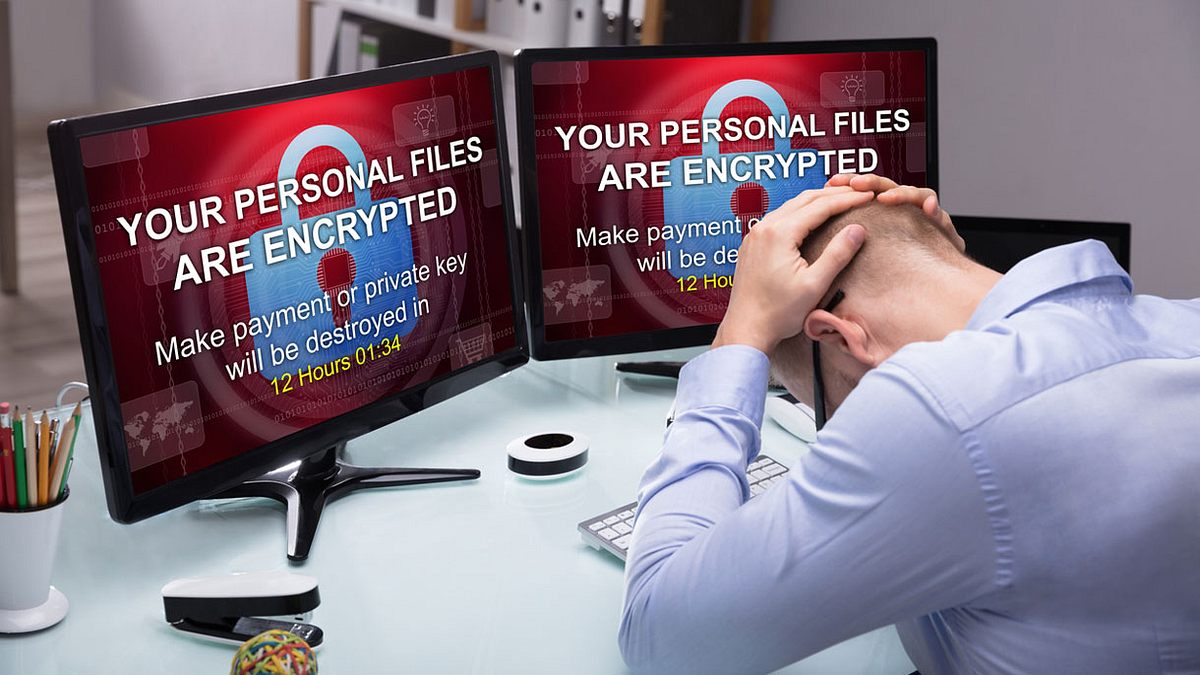

Seit Jahren kapern Online-Kriminelle Computer, um sie gegen Lösegeld wieder freizuschalten, zapfen Bankkonten an oder erpressen Unternehmen mit gestohlenen Daten - laut der europäischen Polizeibehörde Europol ein Geschäftsfeld mit drei Billionen Dollar Umsatz jährlich "und damit lukrativer als der Handel mit Marihuana, Kokain und Heroin zusammen".

Nur weil die Opfer von Online-Kriminalität aus Angst um ihren Ruf die Schäden stillschweigend ersetzen, geraten diese Verbrechen nicht so stark in den Fokus der Öffentlichkeit.

Sollte jetzt zusätzlich zu klassischen Computernetzwerken noch kritische und lebensbedrohende Infrastruktur in den Fokus geraten, könnte sich der Umsatz sogar noch vervielfachen.

Experten warnen: "Wenn Hacker in die physische Umwelt eingreifen, hat das eine ganz neue Qualität", so Christof Paar, Professor für Cyber-Sicherheit an der Universität Bochum - für Online-Kriminelle eröffnet sich hier gerade ein gigantisches Betätigungsfeld.

Nicht zuletzt zeigt das die Most-Wanted-Liste des FBI: Seit 1930 listet die Behörde hier ihre meistgesuchten Verbrecher auf.

Seit Oktober 2014 gibt es zusätzlich eigene "Cyber's Most Wanted"-Liste - und für die Leute ganz oben werden ähnliche Millionenbeträge als Belohnung ausgesetzt wie für einen Top-Terroristen.

Gibt es digitale Geiselnahmen?

In Zukunft drohen ganz neue Verbrechensszenarien: Skrupellose Hacker kapern das Leben eines Patienten, ohne ihn je zu Gesicht zu bekommen, und geben es nur gegen hohe Lösegelder auf ein getarntes Kontensystem wieder frei.

Der Druck, sofort zu zahlen, ist bei einer solchen digitalen Geiselnahme gigantisch, das Risiko für den Angreifer minimal. Daher wird ein Mord per Mausklick, wie er bei Michael Hastings im Raum steht, in Zukunft wohl die Ausnahme bleiben - mit Erpressung lässt sich einfach mehr verdienen.

Von einer letzten Aufforderung während der Todesfahrt an den Journalisten, die Enthüllungen sofort einzustellen, ist zumindest bislang nichts bekannt.

Auch interessant: